聚合云监测背景介绍

代码资源是组织的核心资源,对于敏感的代码是不希望流传到外部的,但由于各种原因还是有资源泄露出去, 对于泄露的原因先不论,因为相对比较难避免,但我们可以通过一定的技术手段对关键的数据进行审计监控,把资源泄露缩小到一定的范围内,现在普遍流行的方式是对Github进行监控,在Github查找敏感词,比较常见。整个数据泄露的过程是一个把关键资源从内部仓库下载到本地,再上传到Github的过程。如果对开发者本地进行监听是比较不合适的,但我们可以对外部仓库监听。

出于以上需求,本文在此介绍由聚合平台提供的“聚合云监测”系统。

聚合云监测登录

假设我需要监控我自己的key是否泄漏(Github):

https://github.com/365bug/365king

登录入口

入口一:已注册聚合平台账号,通过聚合云监测平台登录:https://scan.juhe.cn/

进入【个人中心】即可

入口二:已注册聚合平台账号,通过聚合官网登录-应用中心-聚合云监测:https://dashboard.juhe.cn/home

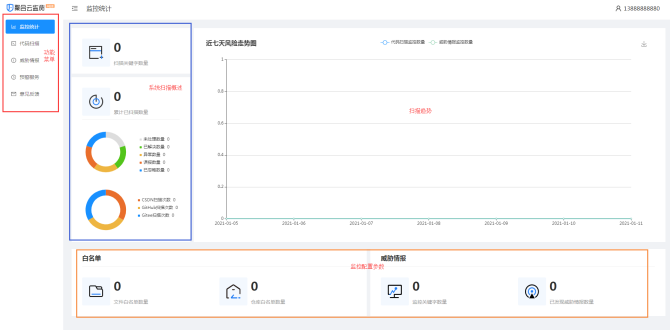

监控统计

代码扫描

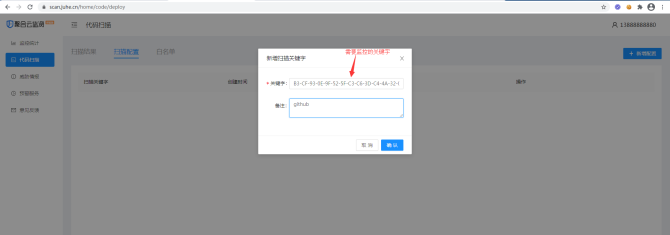

扫描配置

添加成功后如图:

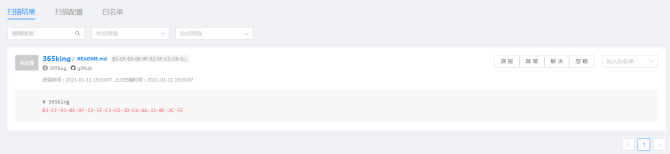

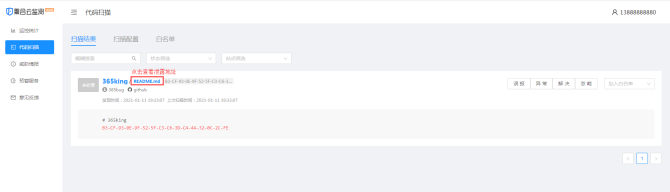

扫描结果

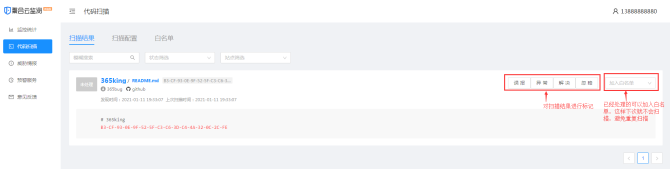

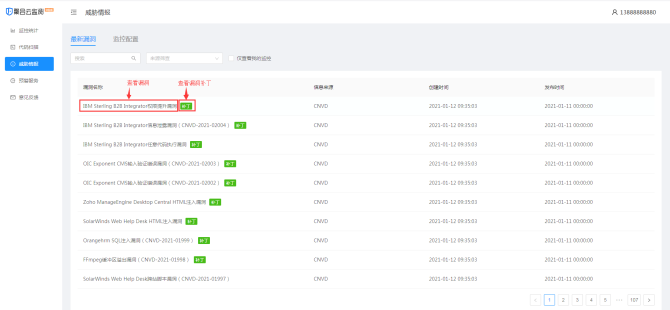

已命中关键字(红色部分),如图:

查看泄露来源

对泄露的地址进行处理并标记

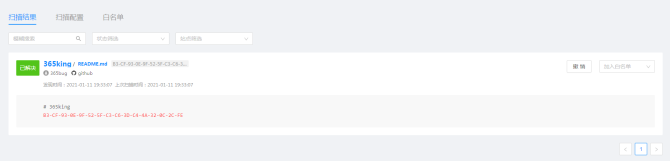

白名单

添加关键字后,已加入白名单的文件或仓库,下一次扫描任务将不会被扫描。

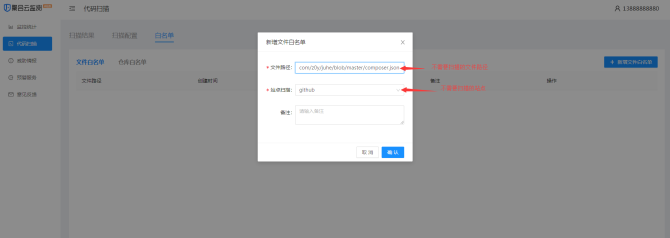

添加文件白名单:

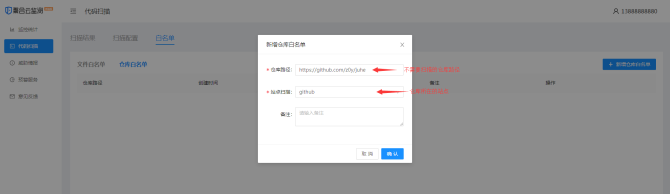

添加仓库白名单

威胁情报

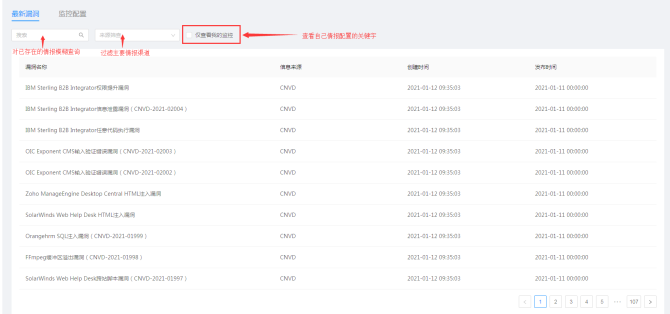

该功能主要是扫描近期的漏洞预警信息,信息来源自阿里云、腾讯云、CNVD,SEEBUG这4个平台。

最新漏洞

监控配置

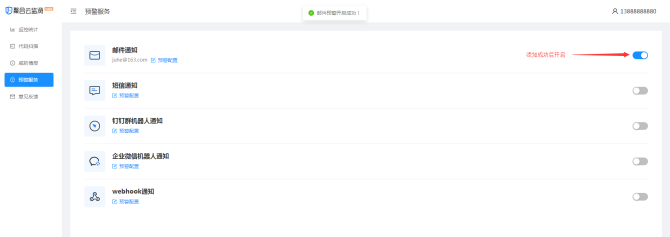

预警服务

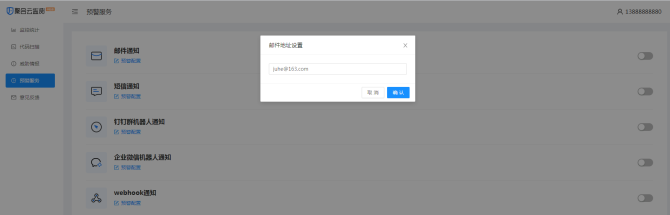

邮件通知

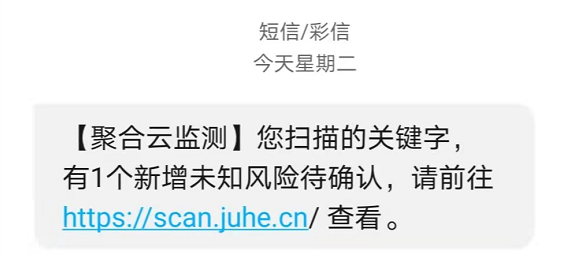

短信通知

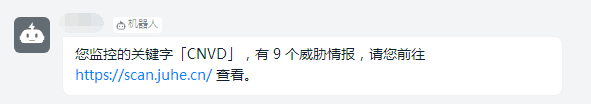

钉钉群机器人通知

钉钉机器人配置文档:https://ding-doc.dingtalk.com/doc#/serverapi2/qf2nxq/XAzBI

企业微信机器人通知

企业微信机器人配置文档:https://work.weixin.qq.com/help?person_id=1&doc_id=13376

webhook通知

webhoook地址规则:

地址规则:webhook地址为用户自定义的回调地址,以http://或者https://开头,我们通过post的方式,如:msg=“您扫描的关键字「XXXX」,有 XX 个未知风险待确认,请您前往https://scan.juhe.cn 查看”,您收到信息后,请返回{“code”:0}

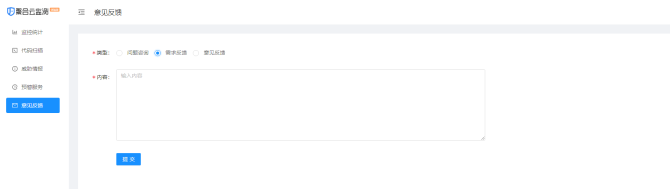

意见反馈